Monolith Plus – на страже безопасности вашей информации

Кибершпионаж, воровство персональных и корпоративных данных приобретает массовый характер. Компании по всему миру терпят колоссальные убытки. С каждым днем повышается риск безвозвратной утери ценных файлов.

Мы используем передовые технологии в сфере защиты информации, чтобы вы могли по-прежнему оставаться единственным владельцем своих данных.

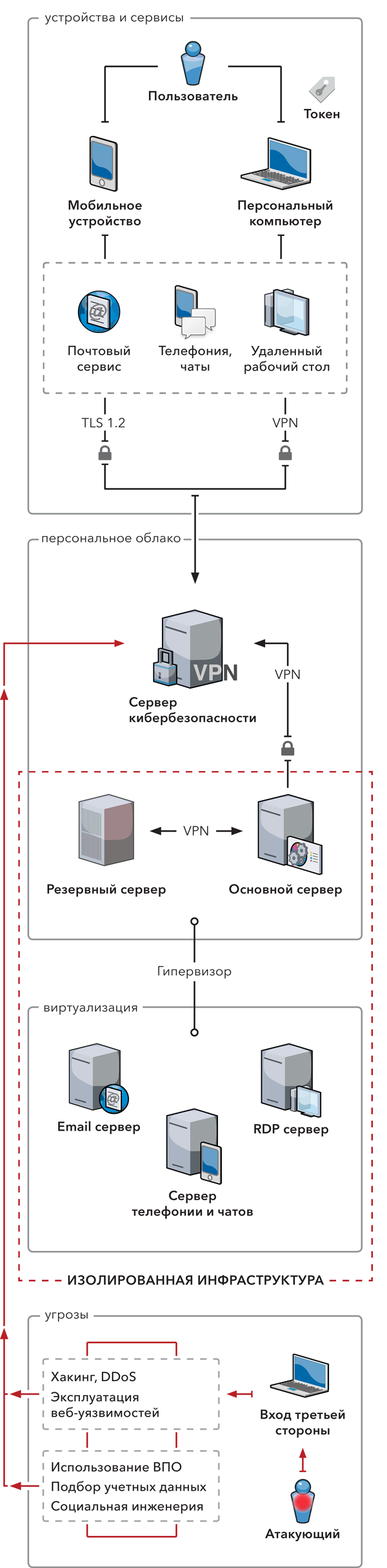

С единственной миссией – помочь вам сохранить право на конфиденциальность – разработан уникальный программно-аппаратный комплекс Monolith Plus. Он позволяет:

- обеспечить информационную безопасность уровня корпораций;

- комплексно подойти к построению ИТ-инфраструктуры и защите бизнес-коммуникаций;

- защитить персональные, в том числе мобильные устройства.

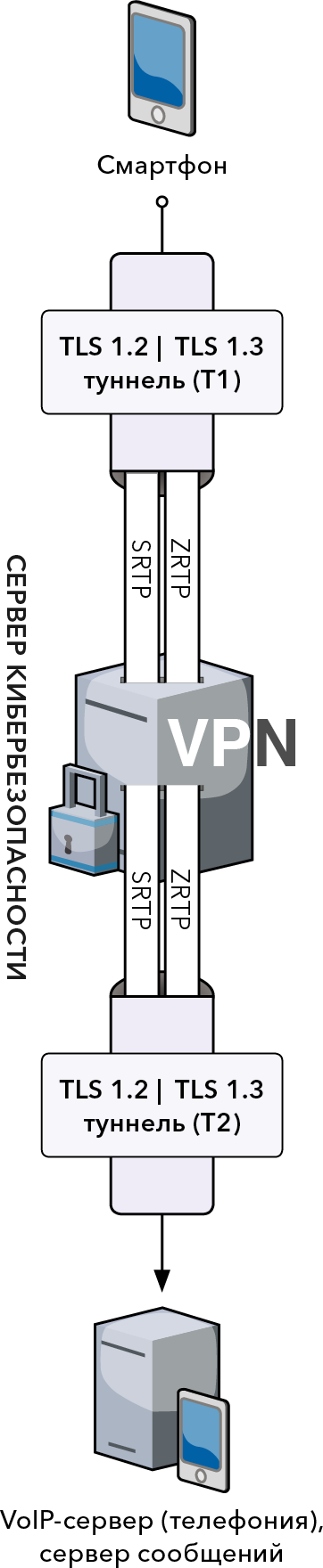

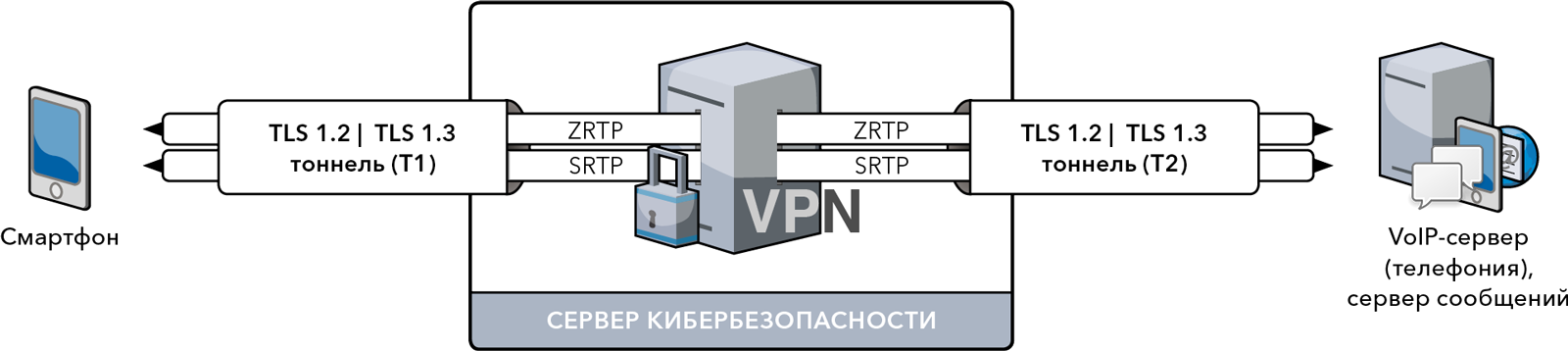

Защищенное облако в комплексе с сервисами безопасности. Monolith Plus предполагает всесторонний подход к защите информации. Мы не только выделяем вам нужный объем ресурсов в изолированном облаке, но и предоставляем дополнительные защищенные сервисы для бизнеса: удаленный рабочий стол, виртуальное хранилище, телефонию, почтовый сервер, мессенджеры и т. д.

Передача управления в руки клиента. Вы получаете не только логин и пароль от рабочего кабинета. Мы гарантируем полный единоличный контроль и возможность управления информацией (персональной и корпоративной) независимо от третьей стороны.

Monolith Plus – ваша возможность защитить личную и бизнес-информацию от третьих лиц и всех видов угроз.